WEB-easytornado

题目描述:Tornado 框架

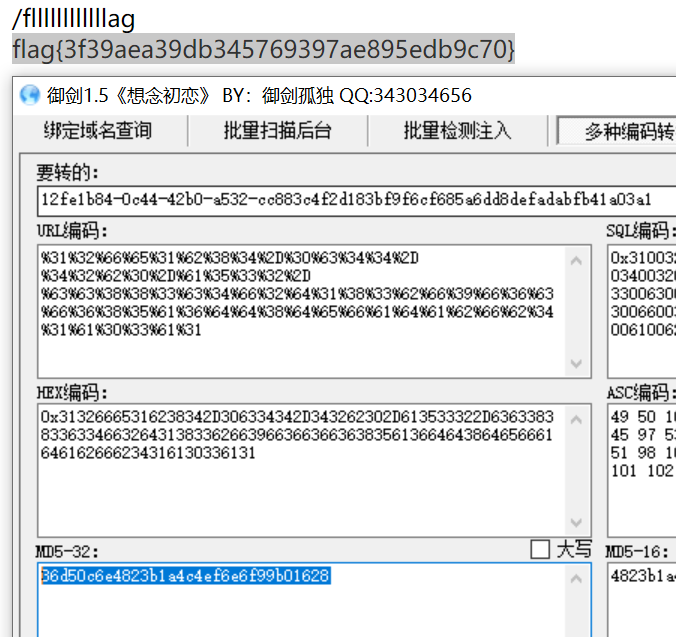

/flag.txt flag in /fllllllllllllag /welcome.txt render /hints.txt md5(cookie_secret+md5(filename))

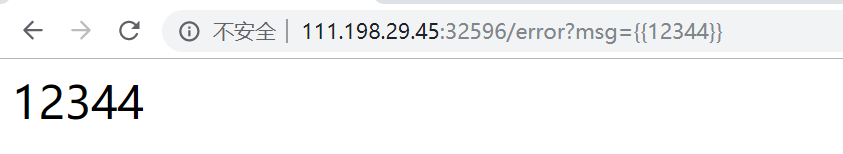

根据题目描述可知使用了tornoda框架,进去后根据提示信息render和需要cookie_secret猜测会存在注入,把签名随便改一下就会跳转到错误页面,所以错误页面很可能存在SSTI。测试了一下过滤了很多字符。

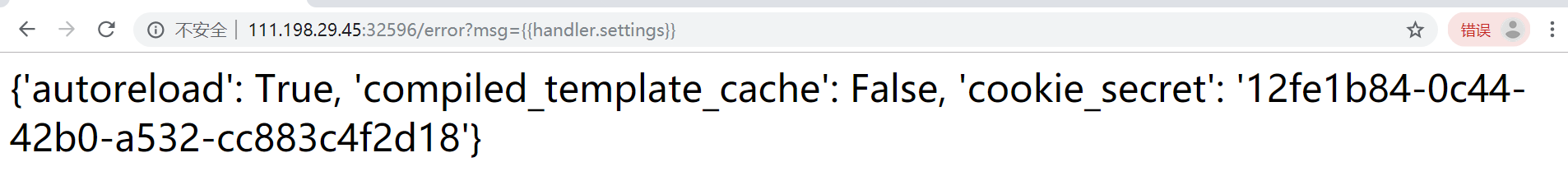

这里涉及到一个知识点:handler.settings保存了Tornado配置信息。

输入{{handler.settings}},找到了我想要的cookie_secret:

根据这个公式:

md5(cookie_secret+md5(filename))

算出/fllllllllllllag的hash即可: