GWCTF 2019 WEB-枯燥的抽奖

哈哈,打开给👵逗乐了。

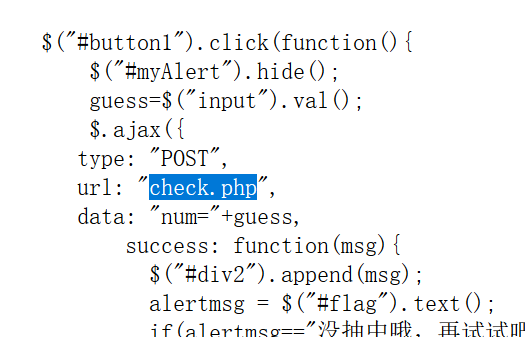

查看源代码,发现check.php:

<?php #这不是抽奖程序的源代码!不许看! header("Content-Type: text/html;charset=utf-8"); session_start(); if(!isset($_SESSION['seed'])){ $_SESSION['seed']=rand(0,999999999); } mt_srand($_SESSION['seed']); $str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ"; $str=''; $len1=20; for ( $i = 0; $i < $len1; $i++ ){ $str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1); } $str_show = substr($str, 0, 10); echo "<p id='p1'>".$str_show."</p>"; if(isset($_POST['num'])){ if($_POST['num']===$str){x echo "<p id=flag>抽奖,就是那么枯燥且无味,给你flag{xxxxxxxxx}</p>"; } else{ echo "<p id=flag>没抽中哦,再试试吧</p>"; } } show_source("check.php");

之前做过类似的,知道这是伪随机数的问题。。看了下大佬的文章:

php伪随机数漏洞 以及脚本php_mt_seed的使用教程 - 冬泳怪鸽 - 博客园

PHP mt_rand安全杂谈及应用场景详解 - FreeBuf互联网安全新媒体平台

首先下载php_mt_seed,然后make

先用脚本将伪随机数转换成php_mt_seed可以识别的数据:

str1='abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ' str2='c3wBAyqpZM' str3 = str1[::-1] length = len(str2) res='' for i in range(len(str2)): for j in range(len(str1)): if str2[i] == str1[j]: res+=str(j)+' '+str(j)+' '+'0'+' '+str(len(str1)-1)+' ' break print(res)

然后丢到php_mt_seed里:

再根据这道题的脚本,把数转为字符串就好啦。

但是这里有个坑!!!

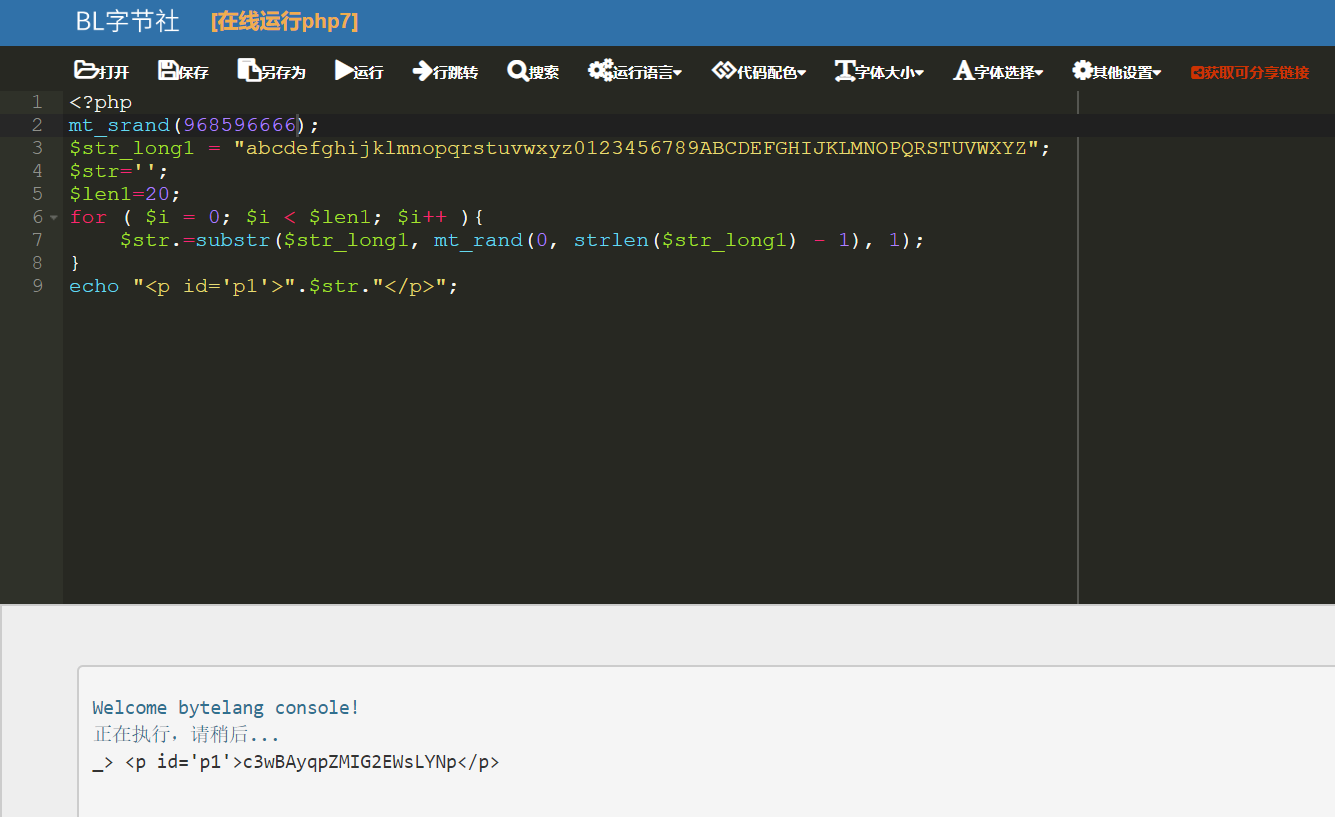

比如上一步,我爆破出来的数字,这是PHP7.1.0+版本的:

seed = 0x39bb9cba = 968596666 (PHP 7.1.0+)

所以下面代码必须在PHP7.1.0+的版本上运行!T Tmd我真是蠢死了。。

<?php mt_srand(968596666); $str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ"; $str=''; $len1=20; for ( $i = 0; $i < $len1; $i++ ){ $str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1); } echo "<p id='p1'>".$str."</p>"; ?>